SİBER GÜVENLİK UZMANLIĞI (CEH) KURSU

SİBER GÜVENLİK UZMANLIĞI (CEH) KURSU

CEH Siber güvenlik uzmanlığı eğitimi hackerların kullandığı yöntemlerin bilinmesini ve bunların iyi amaçlar için kullanılmasını sağlayan bir eğitim programıdır. İşletim sistemleri ve ağlarda bulunan güvenlik açıklarının bulunması ve bunları sömürülerek sistemlere sızılması eğitimi olarak da tanımlayabiliriz. Eğitim sonunda CWH (Certified White Hat Hacker) olma fırsatı yakalayacağınız bir eğitimdir.

NEDEN BU KURSU ALMALISINIZ

NEDEN BU KURSU ALMALISINIZ

![]()

Türkiye’de az sayıda kişinin olduğu konularda uzman olun.

![]()

İş arayan değil, aranan biri olacaksın.

![]()

Büyük şirketlere girmen çok kolay olacak.

![]()

Gelirin Türkiye standartlarının çok üzerinde olacak

![]()

Müdür, şef gibi pozisyonlara terfi alman çok kolay olacak

![]()

Kursa ödediğin ücretin kat kat fazlasını amorti edeceksin

KARİYER FIRSATLARI

KARİYER FIRSATLARI

CEH (Certified Ethical Hacker) eğitimi uygulama yapılması çok önemli olan ve proje bazlı yapılması gereken eğitim olup bu konuda uzman eğitmen kadrosu ile eğitim verilmektedir.

Üçüncü Binyıl Akademi olarak sizlere sektörde uzmanlaşmış eğitmenler tarafından, sektörde gerçekleştireceğiniz uygulamaların eğitimini vermekteyiz.Ayrıca siber güvenlik alanında kariyer planı çıkarabilecek eğitmenlere sahibiz. Bunların dışında yapılacak olan uygulamaların cihazları da oldukça önemli bir konudur. Türkiye ve Dünya’da sektörün isteklerini bilen eğitmenler ile çalışmak kurs sonunda sizlere programı bilen birçok insandan daha fazla artı katacak. Üçüncü Binyıl sektörde çok fazla uzman yetiştirdiği için büyük ölçekli firmalar tarafından talep ediliyor ve personel ihtiyacında kaliteli eleman arayışında olan firmalar Üçüncü Binyıl’da eğitim almış katılımcıları tercih ediyor.

SERTİFİKA KALİTEMİZ

SERTİFİKA KALİTEMİZ

Uluslararası Şirketler Tarafından Bilinen Üçüncü Binyıl Akademi Başarı Sertifikası İle; Mesleğinizde Her Zaman

BİR ADIM ÖNDE OLUN!

![]() E-Devlet Onaylı

E-Devlet Onaylı

![]() Resmi başarı sertifikası

Resmi başarı sertifikası

![]() Uluslararası Sertifika (Dassault System Ürünü Solidworks ve Autodesk eğitimlerinde geçerlidir)

Uluslararası Sertifika (Dassault System Ürünü Solidworks ve Autodesk eğitimlerinde geçerlidir)

EĞİTİM İÇERİĞİ

EĞİTİM İÇERİĞİ

![]()

INTRODUCTION TO ETCIHAL HACKING

![]()

FOOTPRINTING AND RECONNAISSANCE

![]()

SCANNING NETWORKS

![]()

WIRELESS NETWORK HACKING

![]()

DOS/DDOS SALDIRILARI VE KORUNMA

![]()

WEB TEKNOLOJİLERİ HACKING

![]()

SNIFFERS VE PAKET ANALIZI

![]()

PAROLA KIRMA SALDIRILARI

![]()

SOCIAL ENGINEERING

![]()

AÇIK TARAMA ZAAFİYET TESTLERİ

![]()

ZARARLI YAZILIM ANALİZİ

![]()

TEMEL KRİPTOLOJİ EĞİTİMİ

Eğitim Özellikleri

- Ders Saati 120 Saat

- Kurs Süresi 5 Ay

- Başlangıç Seviyesi Sıfır

- Bitiş Seviyesi Uzmanlık

- Eğitim Garantisi Var

- Sertifika Var

- Kontenjan 8

TEMEL NETWORK EĞİTİMİ

- NETWORK YAPISININ ÇALIŞMA MANTIĞI (LAN,OSI,PACKETS & FRAMES)

- WEB’İN ÇALIŞMA MANTIĞI (DNS HTTP)

- CİHAZLARIN NASIL HABERLEŞTİĞİ İLE İLGİLİ ÇALIŞMALAR

- MAC ADRESİNİN NETWORK KATMANINDAKİ ROLÜ

- TCP,UDP GİBİ PROTOKOLLERİN ÖĞRENİLMESİ

- BROADCAST YAYINI HAKKINDA BİLGİLER

- KABLOSUZ NETWORK YAPISI VE FREKANSLARININ ÖĞRENİLMESİ

- ARP YAYINI HAKKINDA BİLGİLER

- DHCP’NİN ÇALIŞMA MANTIĞI VE IP ATAMADAKİ ROLÜ

LINUX VE KALI LINUX EĞİTİMİ

INTRODUCTİON TO ETHİCAL HACKİNG

- TCP/IP Paket Yapısı ve AnaliziCopy

- SİBER GÜVENLİĞE GİRİŞ (SALDIRI VE SAVUNMA TARAFLARININ ÖĞRENİLMESİ)Copy

- NETWORK YAPISININ ÇALIŞMA MANTIĞI (LAN,OSI,PACKETS & FRAMES)Copy

- WEB’İN ÇALIŞMA MANTIĞI (DNS,HTTPCopy

- KALİ LİNUX (İŞLETİM SİSTEMİNİN TANINMASI VE PENTEST İÇİN GEREKLİ KOMUTLARIN ÖĞRENİLMESİCopy

- WİNDOWS İŞLETİM SİSTEMİNİN TANINMASI (GENEL YAPI HAKKINDA BİLGİLER)Copy

SNİFFERS VE PAKET ANALİZİ

- TCP/IP PAKET YAPISI VE ANALİZİ

- SNİFFİNG KAVRAMI

- SNİFFİNGE AÇIK PROTOKOLLER

- SNİFFİNG ÇEŞİTLERİ

- AKTİF MODDA SNİFFİNG

- PASİF MODDA SNİFFİNG

- PAKET ANALİZİ VE SNİFFİNG İÇİN KULLANILAN ARAÇLARCopy

- WİRESHARK PAKET ANALİZLERİCopy

- BAĞLANTI PROBLEMİ OLAN AĞ TRAFİĞİ ANALİZİCopy

- DNS & DHCP TRAFİĞİ PAKET ANALİZİCopy

Buffer Overflow ve Active Directory

ZARARLI YAZILIMLAR VE ANALİZİ TESTLERİ

İLERİ SEVİYE PENTESTING (GENEL KONULAR)

- VEGA, ZENMAP KULLANIMI (OTOMATİK ZAFİYET TARAMA ARAÇLARININ KULLANIMI)Copy

- PASSWORD CRACKİNG (HASHCAT KULLANIMI, ZİP CRACKER, JOHN THE RİPPER)Copy

- BRUTE-FORCE SALDIRISI (WEB SİTELERİ İÇİN PAROLA ATAKLARI)Copy

- DDOS SALDIRI MODELİ (ATAK VE SAVUNMA YÖNTEMLERİ)Copy

- MOBİL VİRÜS YAPIMICopy

- BİLGİSAYAR VİRÜSÜ YAPIMICopy

- SOSYAL MÜHENDİSLİKCopy

- GÜVENLİK DUVARI ATLATMA YÖNTEMLERİ İLE İLGİLİ TEORİK BİLGİLERCopy

- MOBİL UYGULAMA PENTEST İŞLEMİCopy

- ÖDÜL AVCILIĞI HAKKINDA BİLGİLER (HACKERONE)Copy

- SAVUNMA GÜVELİĞİNE GİRİŞ (TEHDİT İSTİHBARATI, SOC, DFIR VE SIEM GİBİ KONULARIN TANITILMASI)Copy

- MALWARE ANALİZİNE GİRİŞ (RANSOMWARE HAKKINDA BİLGİLER)Copy

- GİZLİ KALMA YÖNTEMLERİ VE İZ BIRAKMAMA İŞLEMLERİCopy

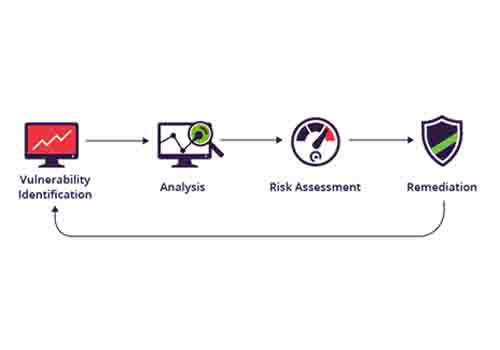

AÇIKLIK TARAMA VE ZAAFİYET TESTLERİ

- ZAFİYET TANIMI VE ÇEŞİTLERİCopy

- ÇEŞİTLİ TİCARİ ZAFİYET TARAMA ARAÇLARICopy

- AÇIK KAYNAK KODLU ZAFİYET TARAMA ARAÇLARICopy

- NESSUS, VEGA, WAFCopy

- NESSUS İLE OTOMATİZE GÜVENLİK AÇIĞI KEŞFİCopy

- NESSUS ÇALIŞMA MANTIĞICopy

- NESSUS PLUGİNLERİCopy

- KNOWLEDGE BASE MANTIĞICopy

- NESSUS TARAMA YAPISICopy

- YEREL SİSTEM ÜZERİNDEN TARAMACopy

- AĞ ÜZERİNDEN TARAMACopy

- NESSUS İLE GÜVENLİK AÇIĞI BULMACopy

- NESSUS TARAMA RAPORLARINI YORUMLAMACopy

PAROLA KIRMA SALDIRILARI

- KRİPTOGRAFİNİN GRUPLANDIRILMASICopy

- KRİPTOGRAFİNDE SIK KULLANILAN İŞLEMLERCopy

- ANTİK KRİPTOGRAFİCopy

- CEASER CİPHERCopy

- DES, 3DESCopy

- AESCopy

- MD5Copy

- BASE64Copy

- PAROLA VE ŞİFRE KAVRAMICopy

- BRUTE FORCE SALDIRILARICopy

- KABLOSUZ AĞLARDA SALDIRI TESPİT SİSTEMİ KULLANIMICopy

- CRUNCH WORDLİST OLUŞTURMACopy

- RAİNBOW TABLE OLUŞTURMACopy

- POPÜLER HASH TÜRLERİ KIRMAKCopy

- MD5, SHA1 , SHA256Copy

- ARAMA MOTORLARINDAN HASH SONUÇLARINI BULMACopy

- JOHN THE RİPPER ARACI KULLANILARAK PAROLA KIRMACopy

- HASHCAT ARACI KULLANILARAK PAROLA KIRMACopy

- SSH SERVİSİNE YÖNETLİK PAROLA SALDIRILARICopy

- POPÜLER SERVİSLERE YÖNELİK PAROLA SALDIRILARICopy

- FTP SERVİSİNE YÖNELİK PAROLA SALDIRILARICopy

- TELNET SERVİSİNE YÖNELİK PAROLA SALDIRILARICopy

WEB TEKNOLOJİLERİ HACKİNG YÖNTEMLERİ

- WEB UYGULAMALARI VE HTTPCopy

- HTTP PROTOKOL DETAYLARICopy

- WEB UYGULAMA BİLEŞENLERİCopy

- GELENEKSEL GÜVENLİK ANLAYIŞI VE WEB UYGULAMA GÜVENLİĞİCopy

- WEB UYGULAMA GÜVENLİĞİNDE KAVRAMLARCopy

- WEB UYGULAMA/SİTE GÜVENLİĞİ NELERE BAĞLIDIR?Copy

- WEB UYGULAMALARINDA HACKİNG AMAÇLI BİLGİ TOPLAMACopy

- HATA MESAJLARINDAN BİLGİ TOPLAMACopy

- GOOGLE KULLANARAK BİLGİ TOPLAMACopy

- NETWORK SERVİSLERİNE GİRİŞ (SMB,TELNET,FTP)Copy

- PENTEST KAVRAMINA GİRİŞCopy

- WEB UYGULAMA İÇERİKLERİNİ KEŞFETMECopy

- ALTDOMAİN KEŞFİCopy

- ENUMERATİONCopy

- ZAFİYETLERİN ÖĞRENİLMESİ VE UYGULANMASI (YETKİLENDİRME BYPASS, FİLE INCLUSİON, XSS, COMMAND INJECTİON, SQL INJECTİON)Copy

- SNİFFERSCopy

- BURP SUİTE KULLANIMICopy

- AĞ GÜVENLİĞİ (NMAP)Copy

- WİFİ HACKİNG (KABLOSUZ AĞLARA SIZMA)Copy

- METASPLOİT KULLANIMICopy

- SHELL KULLANIMI VE GÜVENLİK DUVARI ATLATMA YÖNTEMLERİCopy

- FİZİKSEL GÜVENLİK BİLGİLERİCopy

WİRELESS AĞ HACKİNG

- KABLOSUZ AĞLARA GİRİŞCopy

- TANIMLARCopy

- KABLOSUZ AĞ ÇEŞİTLERİCopy

- LİNUX/WİNDOWS İŞLETİM SİSTEMİ İLE KABLOSUZ AĞ KULLANIMICopy

- SAHTE ACCESS POİNTLER VE ZARARLARICopy

- AKTİF KEŞİF YÖNTEMLERİCopy

- AİRCRACK-NG TEST ARAÇLARI AİLESİCopy

- KABLOSUZ AĞLARDA DENİAL OF SERVİCE ATAKLARICopy

- HALKA AÇIK KABLOSUZ AĞLARDA TEHLİKELERCopy

- WİFİZOO İLE ERİŞİM BİLGİLERİNİN KÖTÜYE KULLANIMICopy

- KARMASPLOİT İLE AKTİF KULLANICILARA SALDIRICopy

- KABLOSUZ AĞLARDA SALDIRI TESPİT SİSTEMİ KULLANIMICopy

SOCİAL ENGİNEERİNG

- SON KULLANICI TANIMICopy

- SUNUCULARA YÖNELİK SALDIRILAR & İSTEMCİLERE YÖNELİK SALDIRILARCopy

- SON KULLANICIYA YÖNELİK SALDIRI ÇEŞİTLERİCopy

- PHİSHİNG (OLTALAMA), SPEAR PHİSHİNG SALDIRILARICopy

- SOSYAL MÜHENDİSLİK YÖNTEM VE ÇEŞİTLERİCopy

- SOSYAL MÜHENDİSLİK YÖNTEM VE ÇEŞİTLERİCopy

- İNSAN TABANLI SOSYAL MÜHENDİSLİK SALDIRILARICopy

- SET KULLANARAK SOSYAL MÜHENDİSLİK ÇALIŞMALARICopy

- HEDEF ODAKLI SALDIRILARDA ZARARLI YAZILIM (MALWARE) KULLANIMICopy

DOS/DDOS SALDIRILARI VE KORUNMA YÖNTEMLERİ

SYSTEM HACKİNG

- EXPLOİT KAVRAMICopy

- EXPLOİT ÇEŞİTLERİCopy

- LOCAL EXPLOİTLERCopy

- REMOTE EXPLOİTLERCopy

- 0 DAY EXPLOİTLERCopy

- ÖRNEK EXPLOİT KULLANIMLARICopy

- EXPLOİT KULLANIMICopy

- METASPLOİT PROCopy

- SHELLCODE , ENCODER, PAYLOADCopy

- METASPLOİTDE BULUNAN ENCODERLARCopy

- METASPLOİT FRAMEWORK AUXİLİARY KULLANIMICopy

- METASPLOİT AUXİLİARY MODÜLLERİCopy

- METERPRETER, VNC DLL INJECTCopy

- NESSUS RAPORLARINI AKTARMAKCopy

- YETKİ YÜKSELTMECopy

- UZAK MASAÜSTÜ BAĞLANTISI BAŞLATMAKCopy

- HEDEFİN CANLI OTURUMUNA GEÇİŞCopy

- EKRAN GÖRÜNTÜSÜ YAKALAMACopy

SCANNİNG NETWORKS

- TCP/IP PAKET YAPISI VE ANALİZİCopy

- SNİFFİNG KAVRAMICopy

- SNİFFİNGE AÇIK PROTOKOLLERCopy

- SNİFFİNG ÇEŞİTLERİCopy

- PAKET ANALİZİ VE SNİFFİNG İÇİN KULLANILAN ARAÇLARCopy

- WİRESHARK, TCPDUMPCopy

- WİRESHARK & TCPDUMP İLE PAKET ANALİZLERİCopy

- NMAP İLE AĞ TARAMASICopy

- AÇIKLI PORTLARIN VE SERVİSLERİN TESPİTİCopy

FOOTPRİNTİNG AND RECONNAİSSANCE

- AKTİF BİLGİ TOPLAMACopy

- PASİF BİLGİ TOPLAMACopy

- INTERNETE AÇIK SERVİSLER ÜZERİNDEN BİLGİ TOPLAMACopy

- DNS ARACILIĞI İLECopy

- HTTP ARACILIĞI İLECopy

- ARAMA MOTORLARINI KULLANARAK BİLGİ TOPLAMACopy

- BİR ŞİRKETE AİT E-POSTA BİLGİLERİNİN BULUNMASICopy

- BİR ŞİRKETE AİT ALT DOMAİN İSİMLERİNİN BULUNMASICopy

- LİNKEDIN KULLANARAK ŞİRKET ÇALIŞANLARININ BELİRLENMESİCopy

- GOOGLE HACKİNG YÖNTEMLERİ VE HAZIR ARAÇLARCopy

- INTERNETE AÇIK WEB SAYFALARI, E-POSTA LİSTELERİNDEN BİLGİ TOPLAMACopy

- YENİ NESİ BİLGİ TOPLAMA ARACI:MALTEGOCopy

- AÇIK KAYNAK İSTİHBARAT TOPLAMACopy

- KAYDEDİLMİŞ ÖRNEK PAKET İNCELEMELERİCopy

- NETWORK MİNER, NETWİTNESS ARAÇLARIYLA AĞ TRAFİĞİ ANALİZİCopy

OWASP TOP 10 LABORATUVAR ÇÖZÜMÜ

SİBER GÜVENLİK İÇİN PYTHON